Dieser FURCHE-Text wurde automatisiert gescannt und aufbereitet. Der Inhalt ist von uns digital noch nicht redigiert. Verzeihen Sie etwaige Fehler - wir arbeiten daran.

Die Computer als Freiwild

„Hack“: Englisch für „gelungenen Streich" Computer-Hacker verstehen sich als Abenteurer. Sie knacken internationale Datensysteme. Verblüffend, aber auch oft kriminell…

„Hack“: Englisch für „gelungenen Streich" Computer-Hacker verstehen sich als Abenteurer. Sie knacken internationale Datensysteme. Verblüffend, aber auch oft kriminell…

Einer der ersten „hacks" mit elektronischen Einrichtungen stellte das weltweite kostenlose Telefonieren dar. Möglich war dies, so berichtet die Sage, im amerikanischen Telefonsystem einfach durch das Absenden eines 2600-Hertz-Tones. Dadurch stellte sich der Gebührenzähler ab, die Telefonverbindung blieb jedoch bestehen.

Systematisiert wurde die intellektuelle Auseinandersetzung mit dem weltumspannenden Maschine-System durch die Hacker. Diesen Robin Hoods des 20. Jahrhunderts gelingt es scheinbar mühelos, eine schwer zu durchschauende Maschinerie mit all ihrer Geheimnistuerei ad absurdum zu führen. Statt Geld, wie beim historischen Vorbild, werden Informationen aus den Zentren der Macht an das „Volk" verteilt.

Einige Beispiele: Die Gruppe „414", benannt nach der Vorwahl von Milwaukee in den USA, konnte 1983 in verschiedene Dateien eindringen, unter anderem in die Patientendatei des Sloan Klettering-Krebscenters. 1973 drang die Gruppe „Zarf" in das Rechensystem der US-Luftwaffe ein.

1985 wurde sowohl im Rechenzentrum des Gern in Genf, wie in anderen Kernforsehungszentren in Chicago, Vancouver und Stanford elektronisch „eingebrochen". 1986 wurde in Israel die elektronisch gespeicherte Rede des Außenministers Jizchak Schamir in einem „links" gerichteten Sinn manipuliert. Und in Linz zeigten eifrige Studenten, wie leicht es auch in Österreich ist, EDV-Systeme zu ,4cnacken".

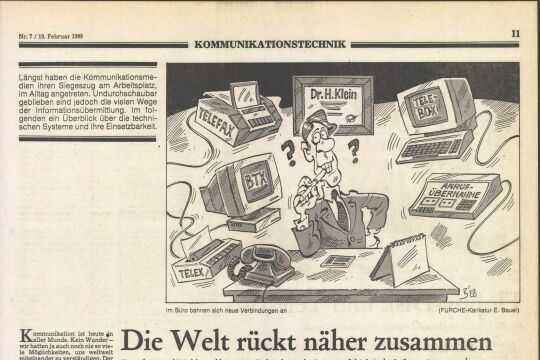

Möglich werden diese „Spiele" durch die Existenz weltumspannender elektronischer Netze. Das Telefonnetz ist das bekannteste.

Hacker-Aktivitäten verwenden in der Regel das Telefonnetz als Einstieg, weil es allgemein verfügbar ist. Große Rechenzentren sind an dieses mittels „Telebo-xen" („Briefkästen") angeschlossen. Dort können Informationen oder Programme abgerufen oder Nachrichten hinterlassen werden.

Diese Teleboxen erlauben es, einen Fuß in die Tür zum Computer zu stellen und auch in die nichtöffentlich«! Bereiche des Computers zu gelangen. Viele Computer sind zusätzlich über eigene Netze verbunden: die Rechenzentren von Universitäten und Großforschungsinstituten etwa über „Bitnet" oder das „Earn-Netz".

Diese Computer fungieren dann als Eingangstür zu weiteren Computern. Im Bitnet gelangt der Hacker - allerdings nicht mehr am Boden der Legalität-zu Computern, die zusätzlich am ,Arpa-Net", dem Computernetz des US-Verteidigungsministeriums angeschlossen sind. Schafft der Hacker es auch, das Schloß zu diesem Netz zu knacken, so steht er am Ziel seiner Wünsche, dem streng geheimen Netz des US-Militärs.

Die Freiheit der westlichen Welt ist damit jedoch noch lange nicht in Gefahr. Immerhin wären noch die Sicherheitshürden der einzelnen Computerzentren zu überwinden.

Was sich hier wie ein Spiel für Intellektuelle liest, hinterläßt bei allen Betreibern von Rechenzentren ein Gefühl der Rat- und Machtlosigkeit Die wichtigste Errungenschaft des Computerzeitalters, die automatisierte, welt-

weite Datenkommunikation, wird in Frage gestellt.

Genaue Risikoanalysen müssen angestellt werden, bevor sich ein Rechenzentrum entschließt, sich an ein EDV-Netz anzuhängen: Im Jänner 1986 teilte das Rechenzentrum der Cornell University in New York mit, sich bis auf weiteres von den wissenschaftlichen Computernetzen abzutrennen.

Bekannt wurden im deutschsprachigen Raum die Angriffe von CCC (Chaos Computer Club in Hamburg) auf das Bildschirmtext-Netz (BTX). Durch Systemmanipulationen hatte der CCC zuerst die Teilnehmerkennung der Hamburger Sparkasse erfahren. Durch ein spezielles Computerprogramm, das diese Teilnehmerkennung verwendete, wechselten rund 950.000 Schilling von der Sparkasse zum CCC.

Da es dem Club nur darauf ankam, die Schwächen des BTX-Netzes aufzuzeigen, wurde das Geld später retourniert.

Die Reaktionen der Computerindustrie und der Betreiber der Rechenzentren sind widersprüchlich und uneinheitlich. Einige versuchen die Hacker als kreative, unkonventionelle Mitarbeiter zu gewinnen. Andere engagieren Hacker als hausinterne Tester. Für andere stellen die Hacker die Inkarnation des Bösen dar. Sie versuchen ihre Computerzentren abzunabeln, zuzumauern und zu verstecken, manchmal bis an die Grenze der Funktionstüchtigkeit.

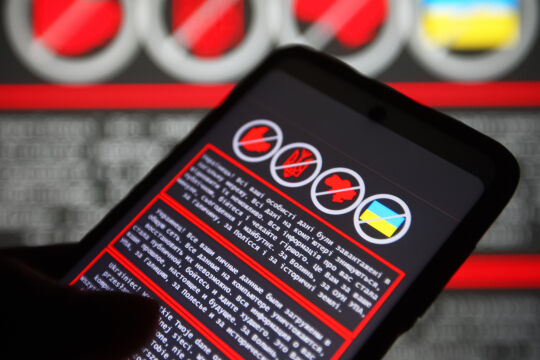

Buchstäblich jedes Verbrechen, einschließlich Mord (etwa durch Manipulation einer Patientendatei) ist mittels Computer ausführbar. Ausgenommen sind (derzeit) direkte physische Angriffe. Aus den USA wird sowohl elektronischer Wahlschwindel, als auch der elektronische Ausbruchsversuch (mittels Manipulation der Gefangenenevidenz im „Santa Clara County Jail") gemeldet.

Verbreitet sind simple Buchhal-tungs- und Uberweisungsmanipulationen, das illegale Kopieren von Computerprogrammen und die unberechtigte Computerbenutzung („Zeitdiebstahl").

Computerdelikte verursachen typischerweise Schäden zwischen drei und 30 Millionen Schilling: Eine deutsche Versicherung überwies insgesamt zehn Millionen Schilling an einen fiktiven Kun-

den. Ein Apotheker-Verrechnungsdienst ergaunerte sieben Millionen von diversen deutschen Krankenkassen. In einem Schaf-fenhauser Kantonsspital ließ der Leiter der Datenverarbeitung manipulierte Gehaltsabrechnungen laufen: vier Millionen Schilling landeten auf seinem Konto.

Einer englischen Bank wurden gar 160 Millionen geraubt. Der flüchtige Programmierer verhandelte von der Schweiz aus über die Rückgabe eines Teils des Geldes — gegen Straffreiheit und Informationen über weitere Schwachstellen des Computersystems. Wie hoch die Schadenssummen tatsächlich sind, kann seriöserweise niemand exakt angeben.

Und in Osterreich? Ministerialrat Herbert Zima schätzt die Dunkelziffer mit 80 bis 99 Prozent. Fest steht, daß bis Ende 1986 nur 32 Verbrechen mit einer Gesamtschadenssumme von rund 32 Mio. Schilling ‘ offengelegt wurden. Damit sind Österreichs Computerkriminelle unterdurchschnittlich „erfolgreich". Den Löwenanteil machten zwei Uraltfälle aus: Ein EDV-Techniker der Linzer Zentralmolkerei erbeutete 18 Millionen Schilling, eine Buchhalterin acht. Sind Österreichs EDV-Systeme so sicher oder hinkt Osterreich, wie in anderen Bereichen, nur der internationalen Entwicklung nach?

Die hohe Dunkelziffer wird durch eine „Interessengemeinschaft" zwischen Täter und Geschädigtem begünstigt. Besonders große Institutionen (Versicherungen, Banken) fürchten einen Vertrauensverlust bei ihren Kunden.

Ein Thema. Viele Standpunkte. Im FURCHE-Navigator weiterlesen.

In Kürze startet hier der FURCHE-Navigator.

Steigen Sie ein in die Diskurse der Vergangenheit und entdecken Sie das Wesentliche für die Gegenwart. Zu jedem Artikel finden Sie weitere Beiträge, die den Blickwinkel inhaltlich erweitern und historisch vertiefen. Dafür digitalisieren wir die FURCHE zurück bis zum Gründungsjahr 1945 - wir beginnen mit dem gesamten Content der letzten 20 Jahre Entdecken Sie hier in Kürze Texte von FURCHE-Autorinnen und -Autoren wie Friedrich Heer, Thomas Bernhard, Hilde Spiel, Kardinal König, Hubert Feichtlbauer, Elfriede Jelinek oder Josef Hader!